整个事件其实我们打算晚点在发布的,但既然有大佬在推特上发表了一部分,所以我们也不算等了,直接公布这个事情。

试炼篇

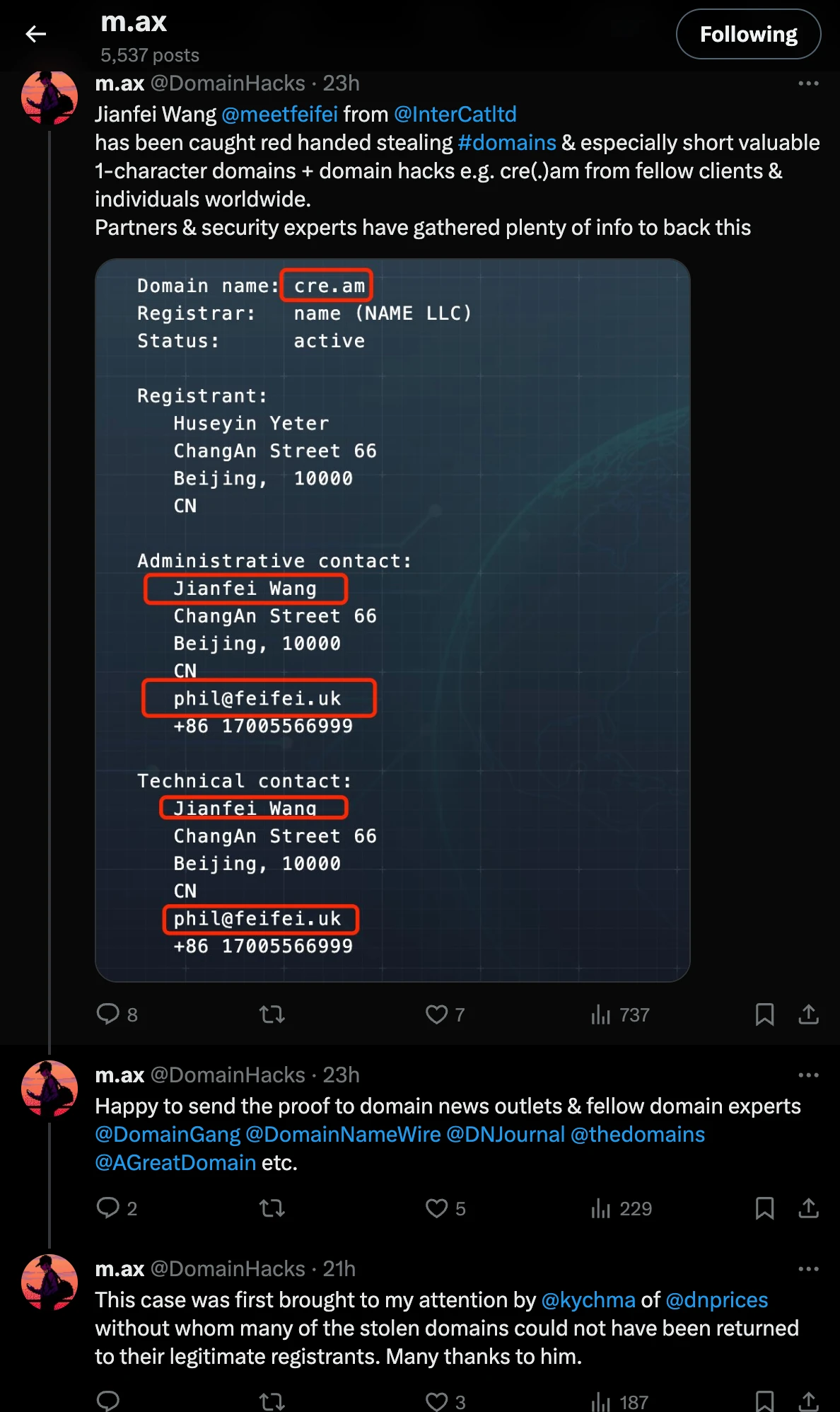

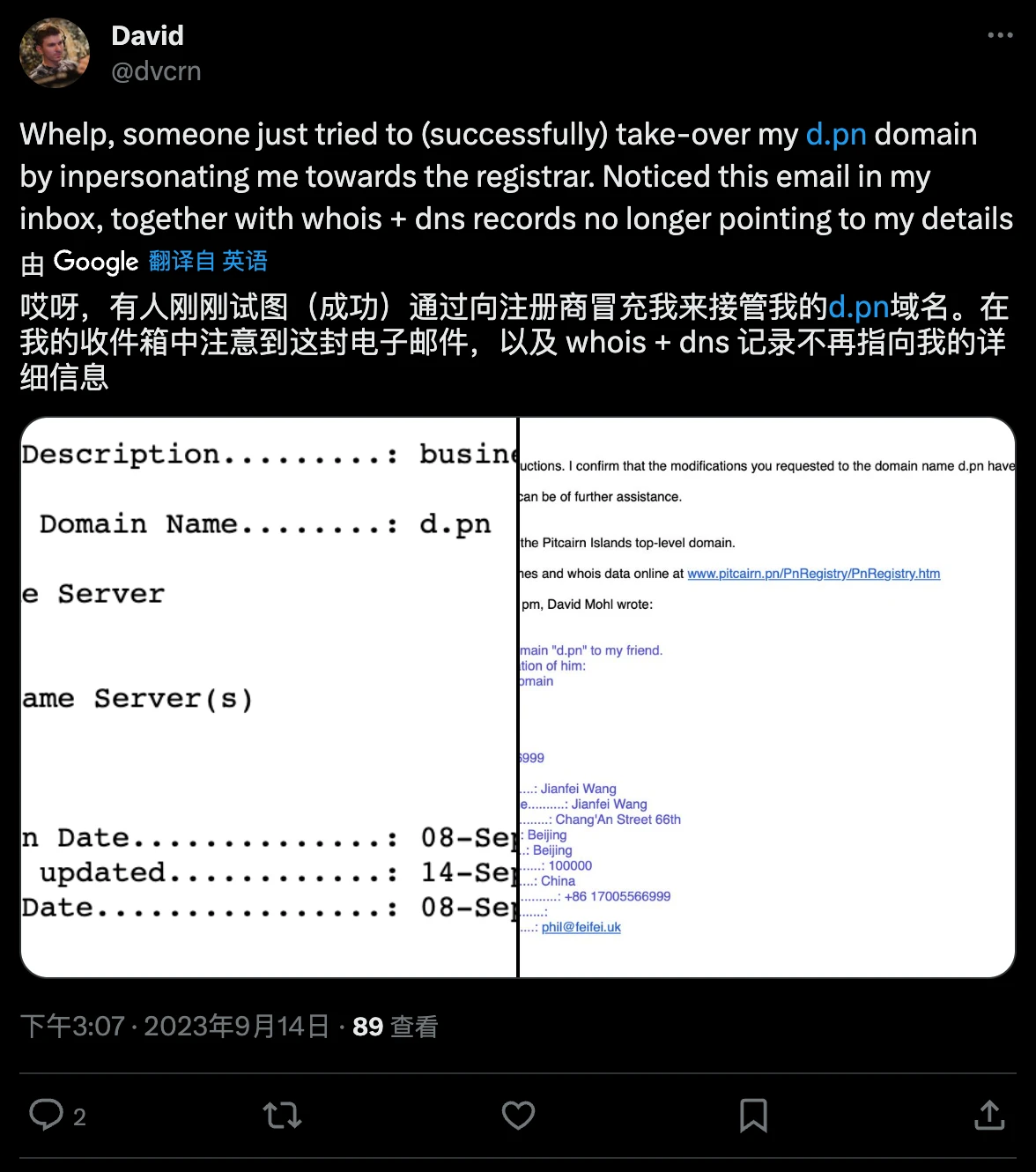

2023年9月14日,用户David(@dvcrn)在推特上发文说“Whelp, someone just tried to (successfully) take-over my http://d.pn domain by inpersonating me towards the registrar. Noticed this email in my inbox, together with whois + dns records no longer pointing to my details”意思是有人试图盗走他的域名“d.pn”,并配上了一些图片,上面清晰的可以看到试图盗走域名人的完整信息,记住关键词“JianFei Wang”,该条推文目前仍然可以查看:https://twitter.com/dvcrn/status/1702217365575078152

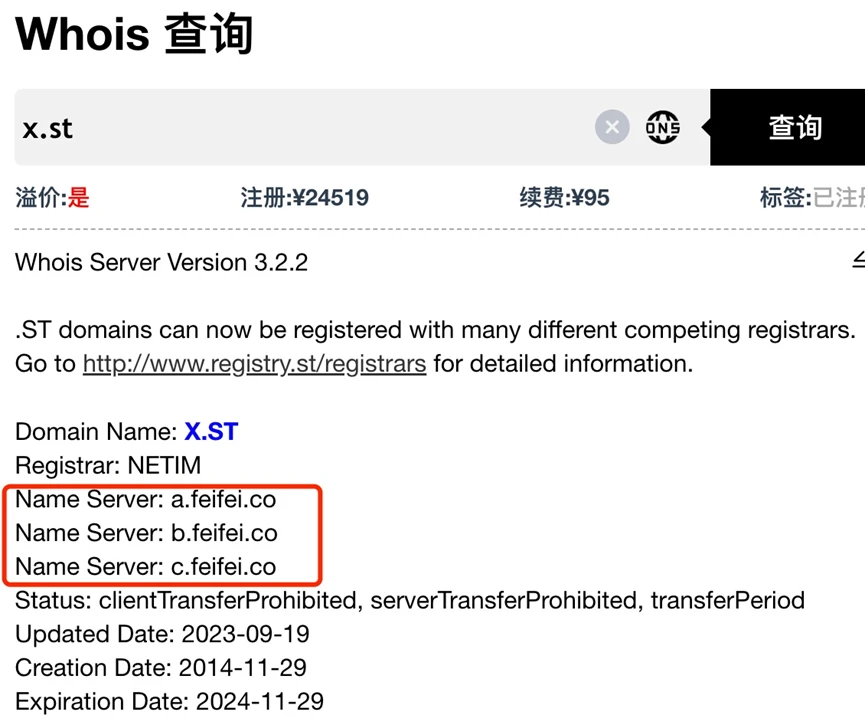

2023年9月19日,JianFei Wang在微信群里公开称自己持有了 x.st

而从网页的历史快照(https://web.archive.org)中我们不难发现,该域名的原持有人一直是harold(https://twitter.com/hrldcpr),而域名的NS和持有人被改为JianFei Wang的相关信息,起初我们就抱有一丝怀疑态度,第一是原持有人一直未变,可见他对这个域名的喜爱;第二是即便是要出售,价格显然不是JianFei Wang所能承担得起的,果不其然,该域名在2023-11-21被原持有人成功拿回了。

2023年9月23日,JianFei Wang在微信群里再次公开说自己买了个新域名:interesti.ng

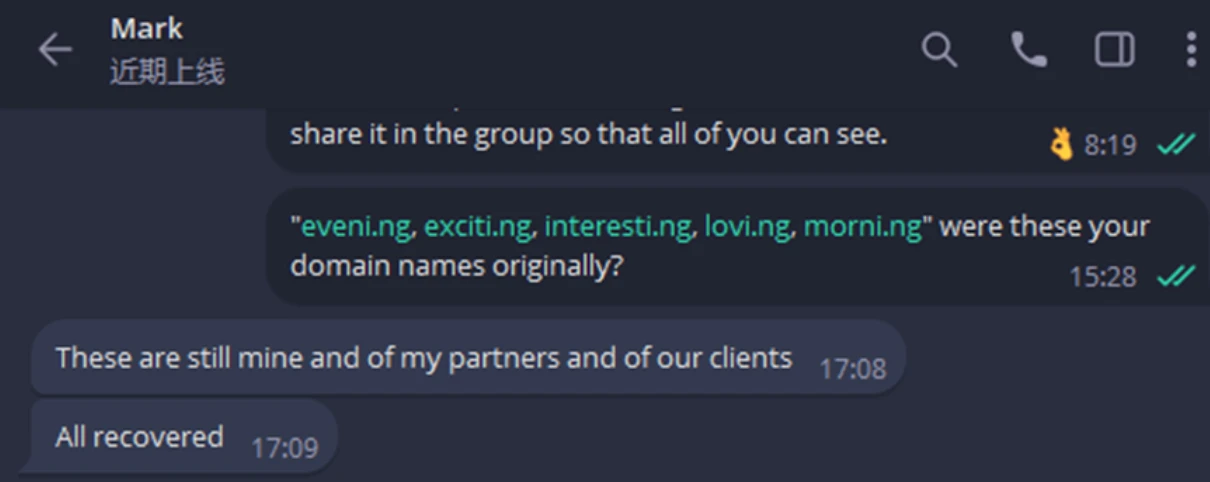

此时再次引起我们的注意,随后我们发现不止这一个域名,包括“eveni.ng、exciti.ng、interesti.ng、lovi.ng、morni.ng”,而这些域名原本应该都属于Mark Kychma,然而后来都变成了他的whois信息,当然,目前域名也被原持有人成功拿回了,而这些域名仅仅只是他的“测试”。

2023年11月4日“f.cd”被更改了whois,然而没过多久在2023年11月24日被注册局重新锁定了,这显然是注册局被发现了,但WHOIS信息仍然显示的是JianFei Wang的,由于单字符的.cd域名基本都是不允许注册的,但他仍然试图获得这个域名,当然,对于这个域名我们也没办法判断是如何获取到的,但被重新锁定,显然是不符合注册局规定的,这个域名姑且不做深入探讨。

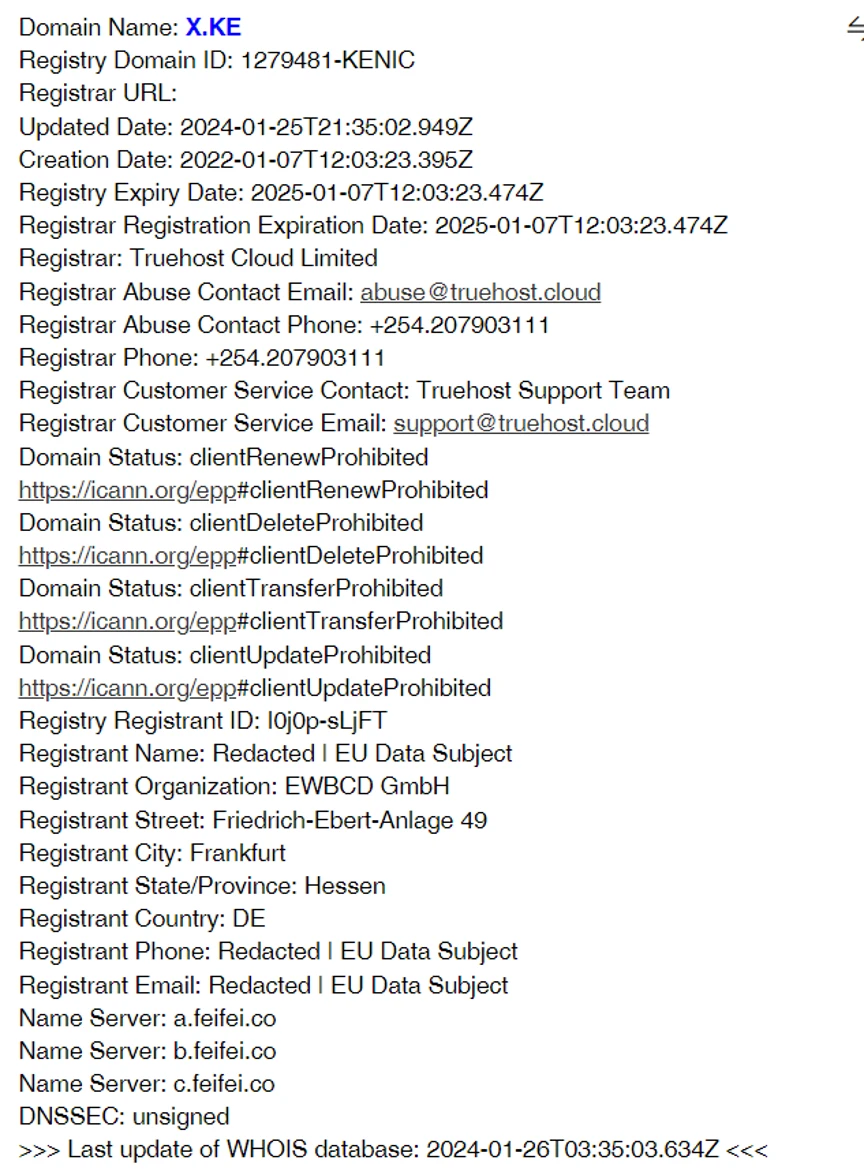

2023年12月10日 JianFei Wang再次在微信群里爆出自己获得了“x.ke”

该域名曾今出现在.ke的拍卖会上,后来被人买走了,所以我们对这个域名的来历也表示深刻的怀疑,直到后来与Max(Nam.es)的聊天中才得知,x.ke是挂在https://1-single-letter-domains.com 出售的,只是从售价上来说,也不是JianFei Wang舍得花钱并且买得起的域名,不过目前没有太多证据表明该域名是被盗的,直至今日,该域名仍然在他手里。

狂炼篇

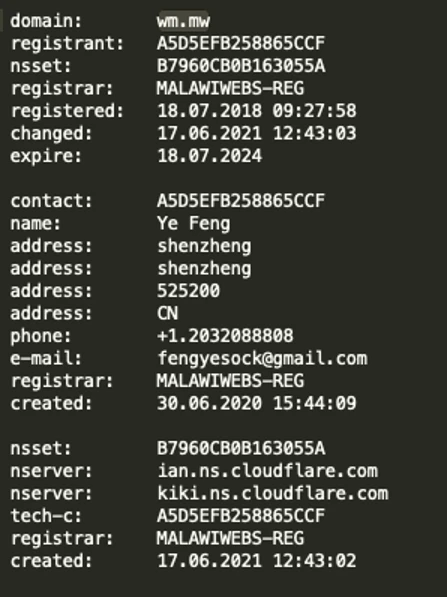

2024年1月11入,我们无意中发现域名wm.mw的持有人变了,这是2023年8月时候的whois信息:

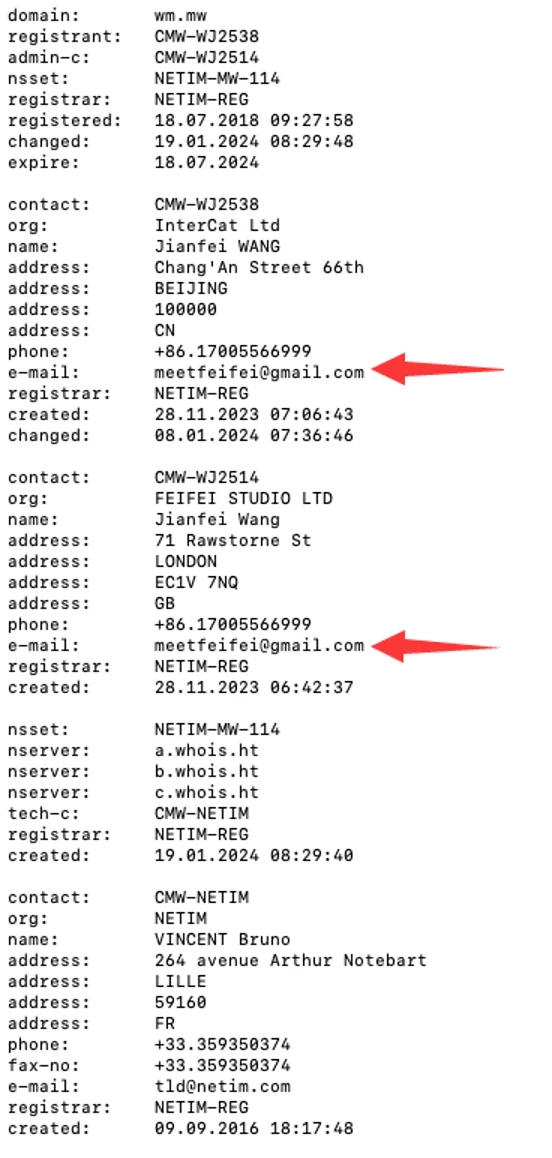

在2023年11月15日变成了:

而在2024年1月11日又变成了:

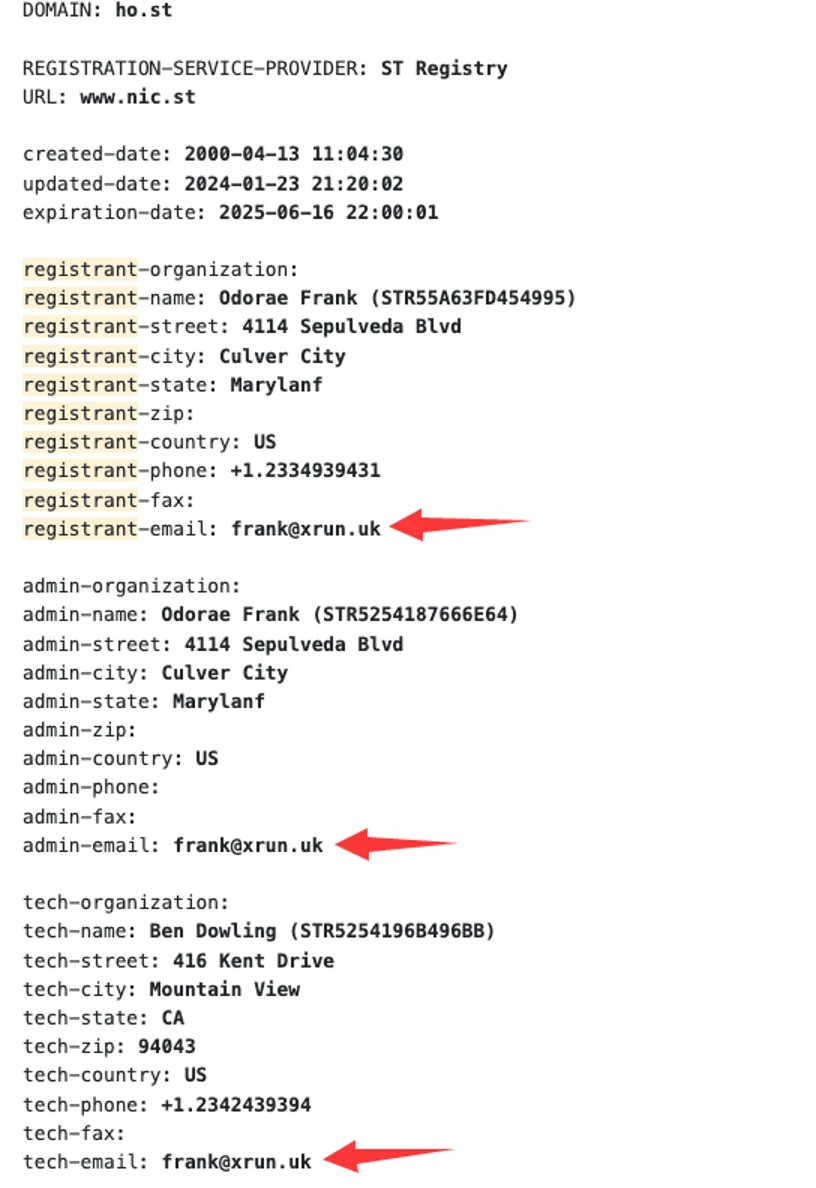

而我们突然联想到近期在查看域名ho.st的whois信息的时候也发现过这个“frank@xrun.uk”的邮箱

而ho.st属于Host.io的,Host.io是一个域名数据提供商,同时也是由IPinfo.io团队创建的,捡漏王很清楚,ho.st一直作为跳转域名,所以也不可能轻易单独出售,而这里的各种邮箱均变成了“frank@xrun.uk”这显然也不正常,但我们也很容易发现“frank@xrun.uk”和“meetfeifei@gmail.com”肯定有关系。

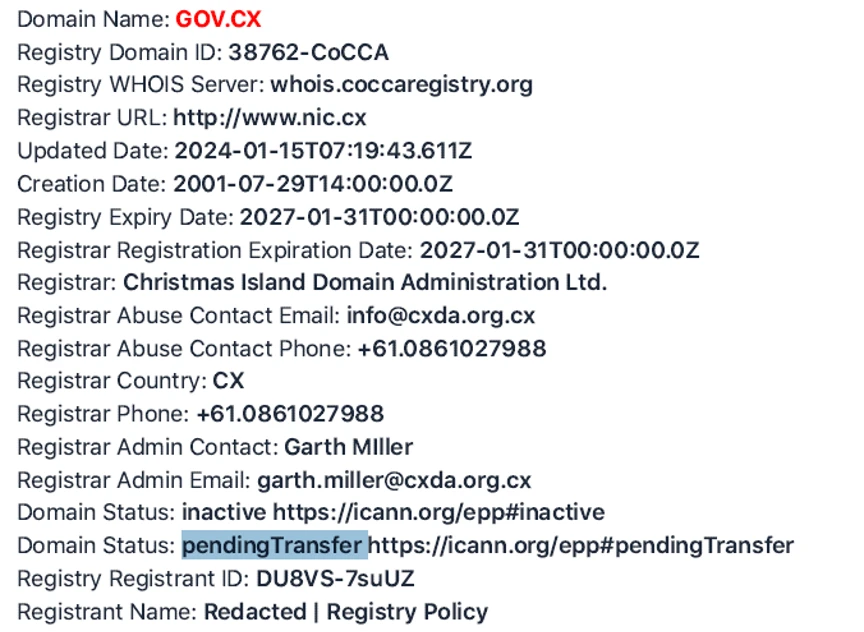

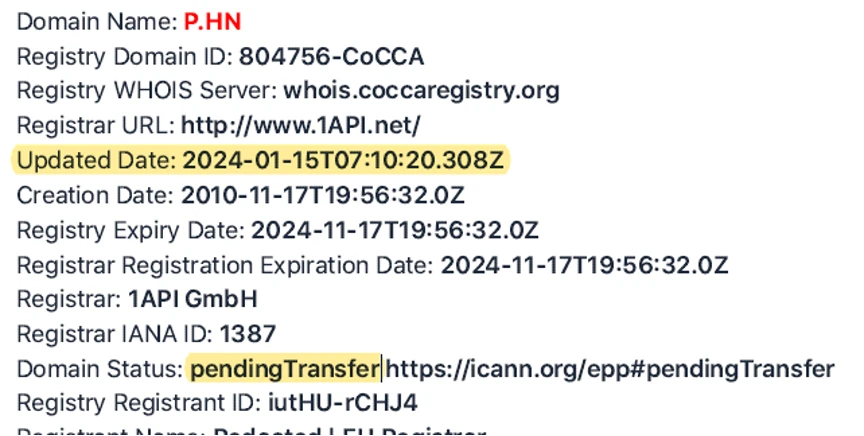

2024年1月15日,我们突然在搜索中发现“gov.cx”这个域名的状态竟然出现了“pendingTransfer”,而这一域名属于圣诞岛政府的,出现这一情况显然很异常:

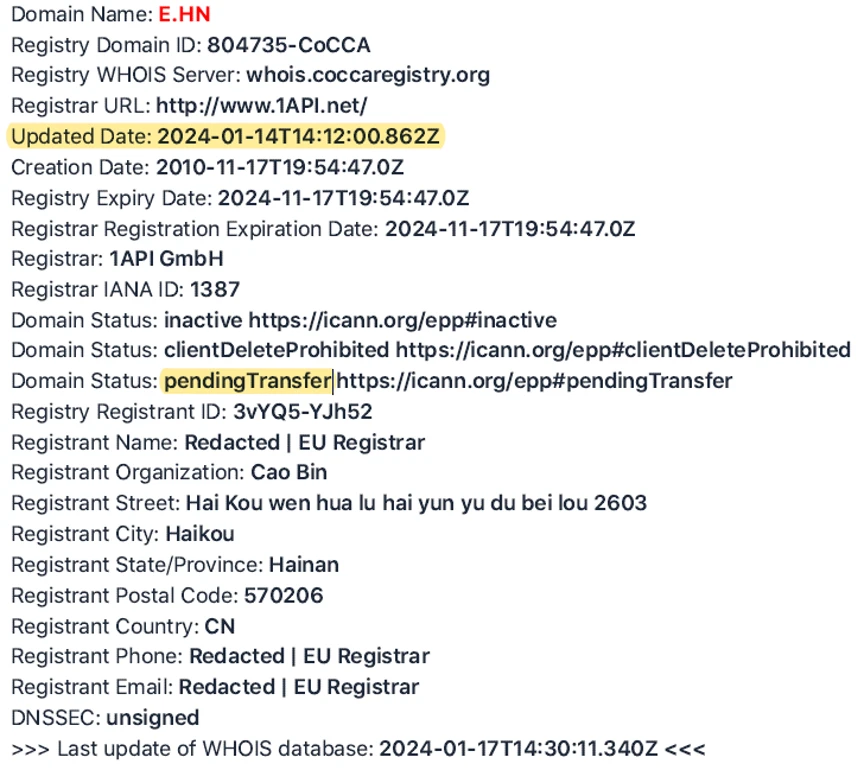

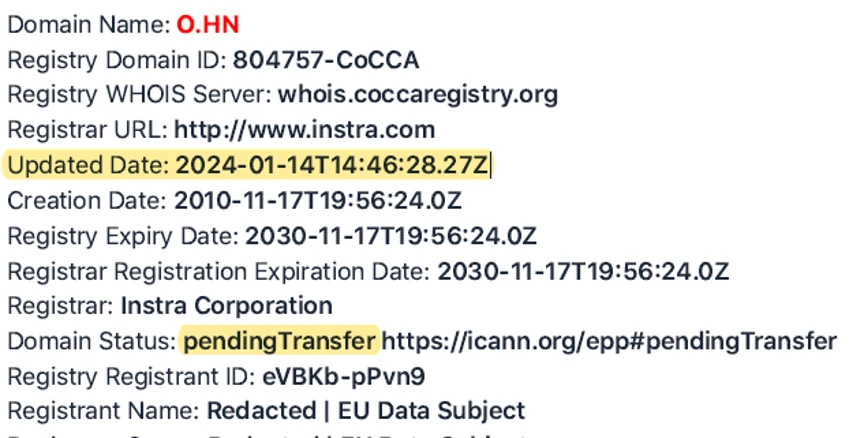

然后我们尝试着搜索其他值钱域名的时候,惊奇的发现大量单字符域名在几乎同时均出现了“pendingTransfer”,而且他们都有一个共同点:隶属于CoCCA管理的域名,这些域名包括:e.hn、h.hn、o.hn、p.hn、whois.hn、i.sb、technolo.gy、ener.gy、x.cx、t.cx等

这么多单字符域名同时出现“pendingTransfer”,并且都来自不一样的持有人,显示是不正常的,但当我们得知这一情况后,并没有急于向CoCCA报告这一情况,而是耐心的等待看看到底这一批域名最终会被谁持有,而域名又会被转移到哪个注册商,而等待的这几天,我们继续发现有更多域名出现了“pendingTransfer”的状态,包括4.gs、f.sb、k.hn等,而最终我们等到了与我们猜想一样的结果。

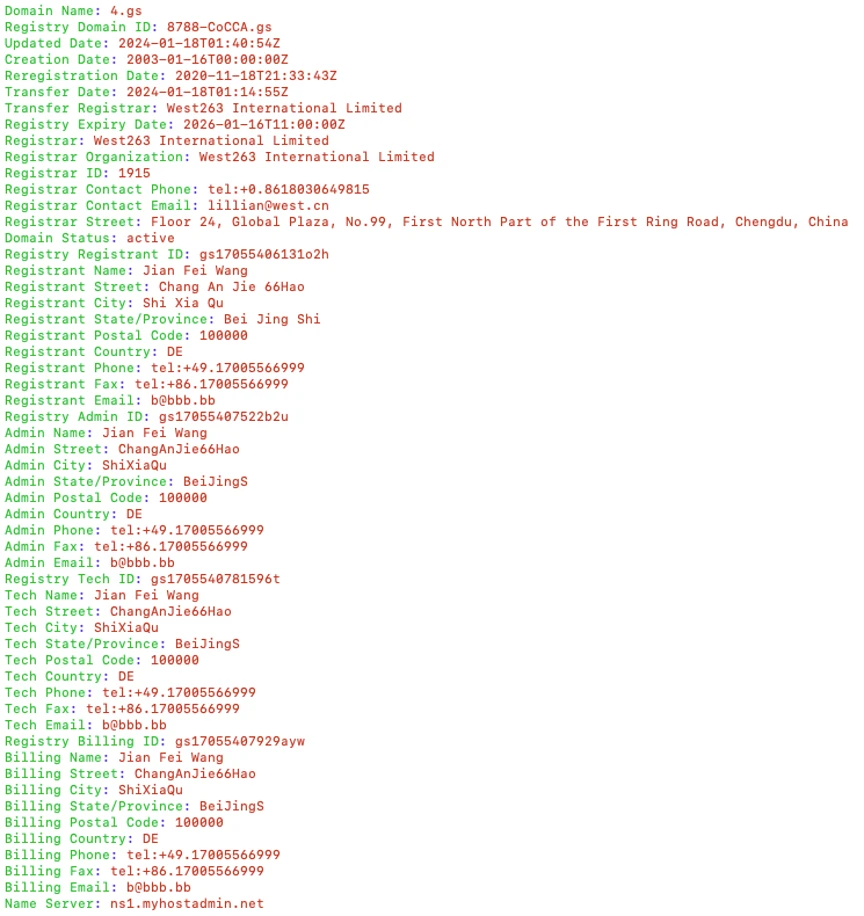

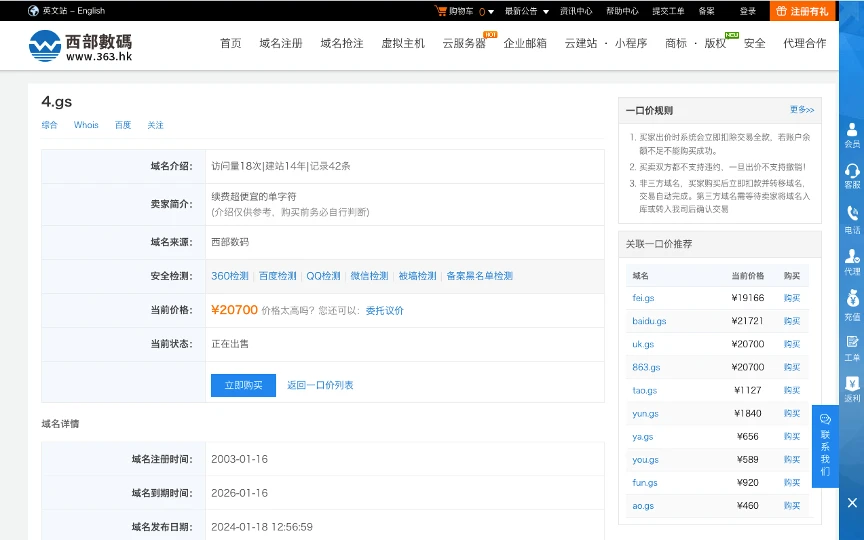

其中“4.gs”被成功转移到名为“InterCat Ltd”的注册商,接着他马上把域名又转移到“West263 International Limited”。他在转移到“West263 International Limited”也能看得到“4.gs”的whois信息已经更新为他的:

而紧接着“f.sb”和“k.hn”也成功的转入注册商“InterCat Ltd”:

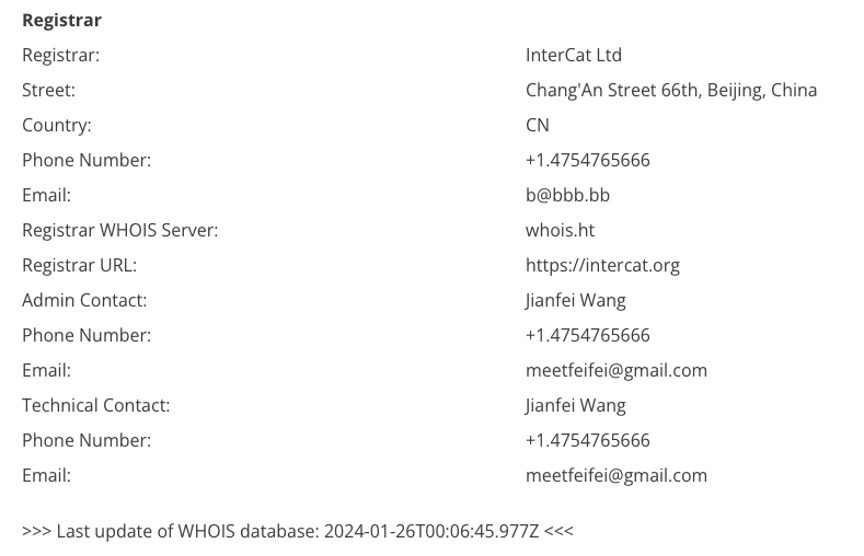

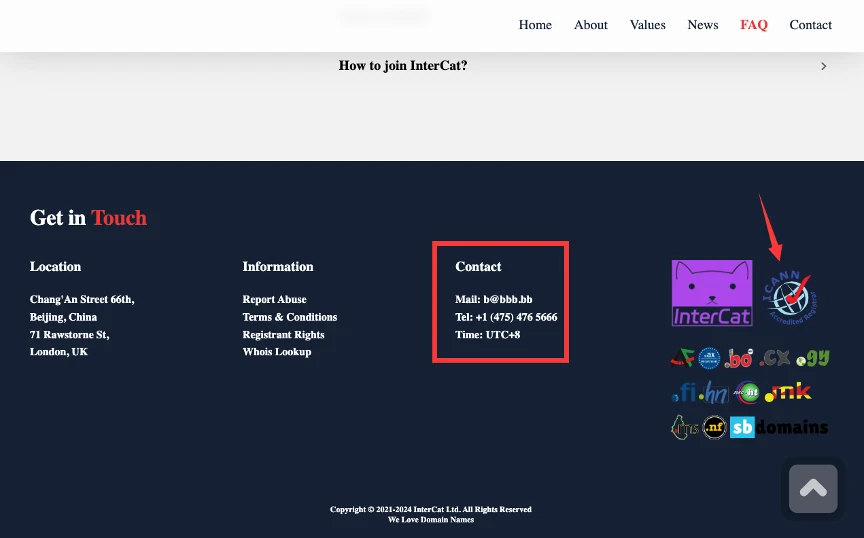

而名为“InterCat Ltd”(https://intercat.org)的注册商,我们查询后发现实际上就是JianFei Wang自己申请的注册商,其信息如下:

在其网站上底部也标注了他的联系方式,甚至还放上了ICANN的logo,而他显然不可能具备ICANN的资格:

事已至此,证据已经足以表明这一系列盗窃域名的行为都是“JianFei Wang”所为。

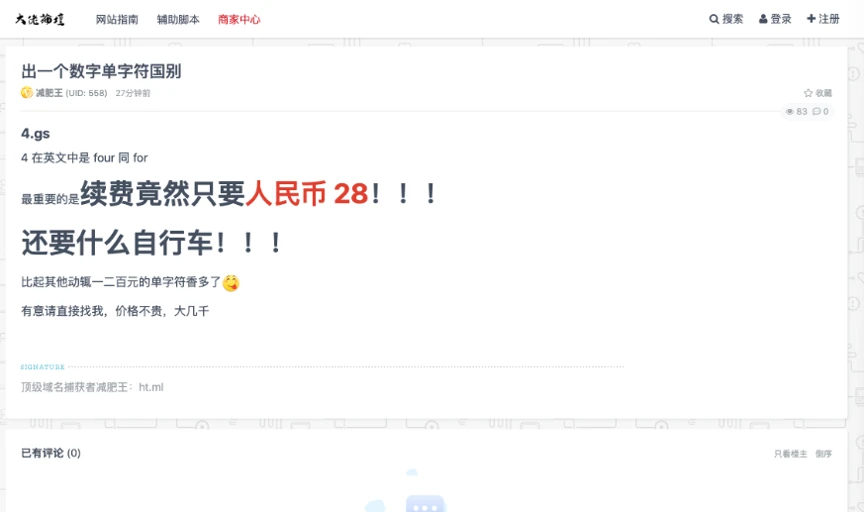

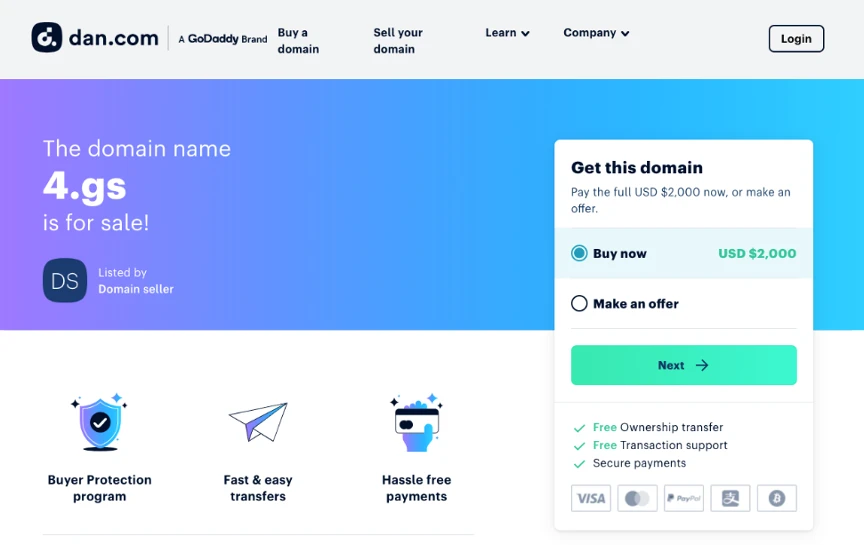

与此同时,在他获得了“4.gs”以及“f.sb”和“k.hn”后,他立刻在论坛里(dalao.net)发布了“域名出售”的帖子,同时在“West263 International Limited”中上架一口价域名“4.gs”,同时也在Dan.com网站中上架一口价域名,而价格远低于市场价,试图希望马上销赃变现:

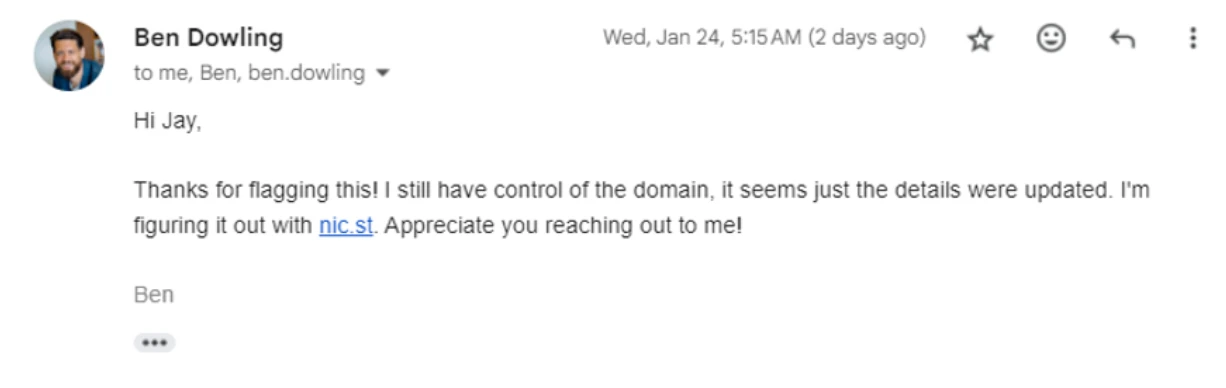

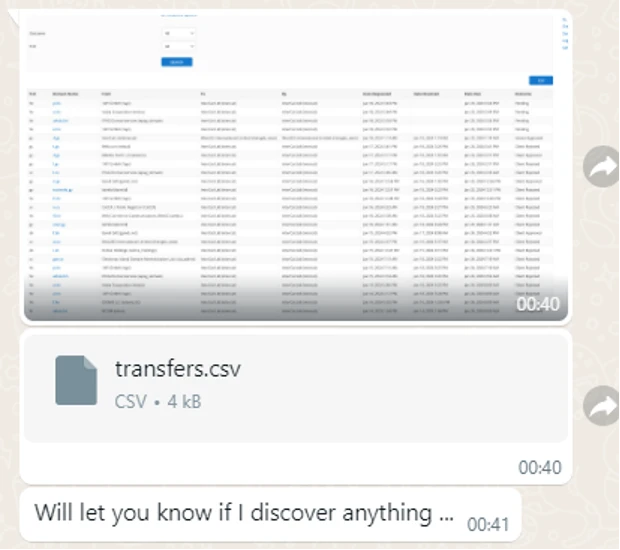

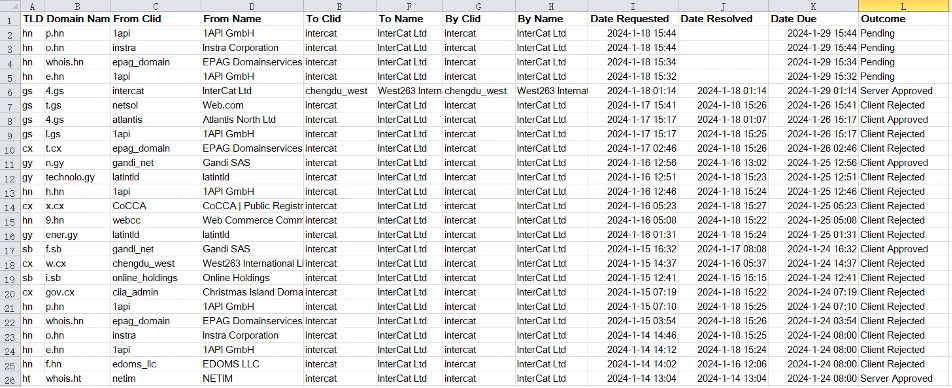

见此情况,为了防止有人购买“脏物”而导致的钱财损失,为了防止域名被再次“转手”,我们觉得没有必要在等待下去了,便迅速联系了CoCCA负责人以及ho.st的持有人Ben Dowling(https://twitter.com/coderholic),把我们知道的情况向他们汇报,而在CoCCA获知这一情况后也立即与我们进行了交流,同时阻止了绝大部分域名的转移,并且CoCCA向我们展示了哪些域名出现了异常转移的情况,基本与我们发现的相符:

而已经转入成功的域名,由于我们并不是原持有人,所以CoCCA也希望我们帮忙能够联系原持有人,由他们向原注册商或者CoCCA投诉,他们会以此对域名进行“锁定”。

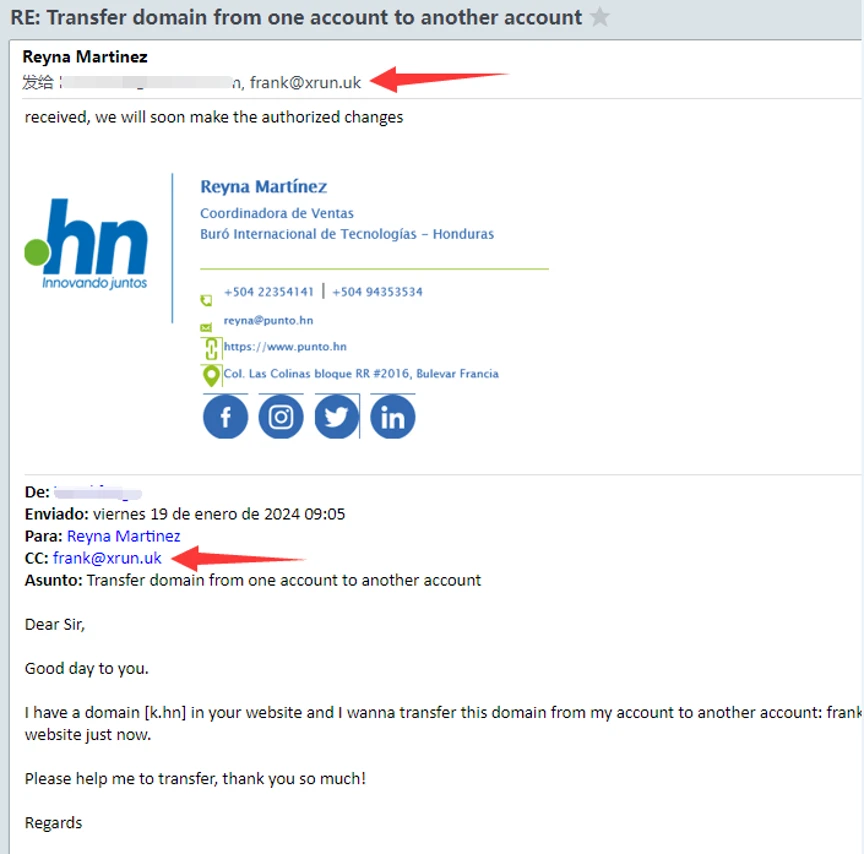

而在我们的努力下,我们成功联系到了“k.hn”的原持有人,并且刚好是一位中国人,我们表明了来意,他在知道情况后,他登陆注册商的网站后发现域名果然不再他的账户中,并且还在他的邮件中发现了一封注册商的回复邮件,里面同样出现了“frank@xrun.uk”这个邮箱:

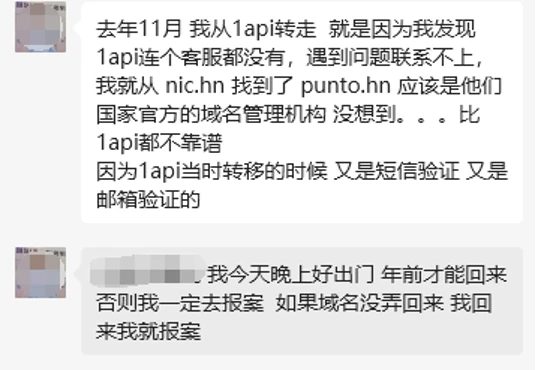

从邮件中我们不难发现,JianFei Wang采用伪造原持有人邮件的方式向域名原注册商/注册局发送转移请求的邮件,并抄送邮件内容给“frank@xrun.uk”,试图先把域名转移到同一个注册商中自己的帐户里,再通过自己的帐户获取转移码进行“盗窃”,而持有人因为忙于工作,没有及时看到注册商的回复,注册商也误以为是原持有人发来的邮件,便同意了这个行为。目前“k.hn”的原持有人表示该域名对他非常重要,如果不能拿回,他会选择报警:

与此同时,我建议他向原注册商和CoCCA投诉,在发出邮件后当天晚上,“4.gs”“f.sb”和“k.hn”的域名已经被锁定,并且显示为“Registrar: Registry Hold - Suspicious Activity”,域名在调查清楚之前由CoCCA暂时接管了。

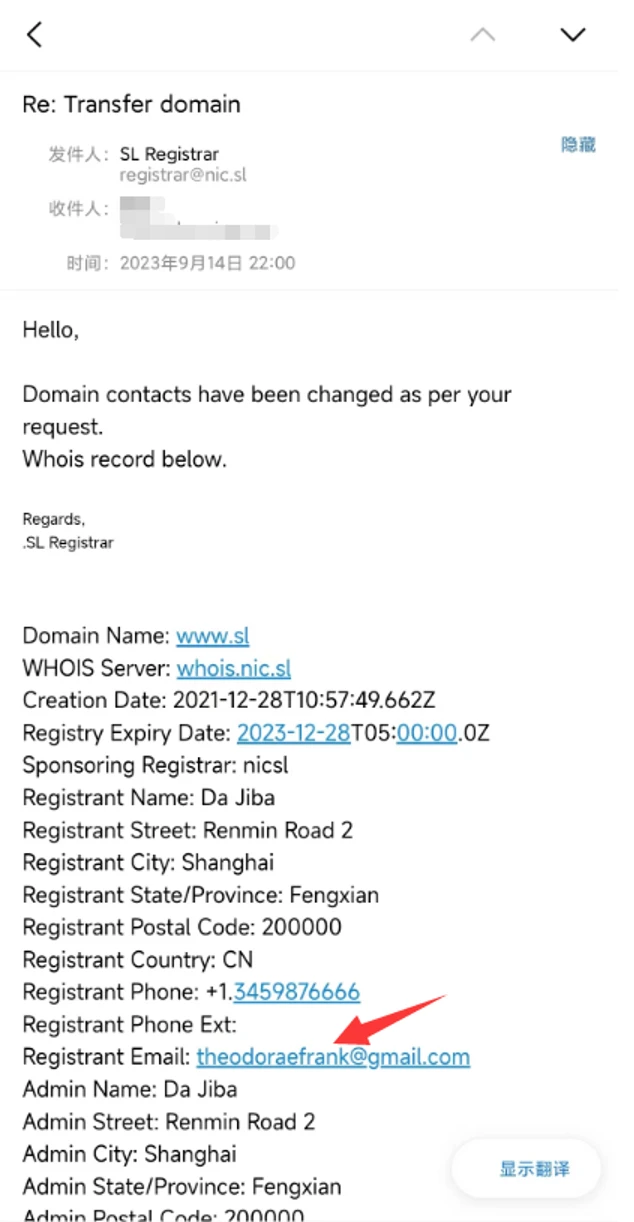

与此同时,我们也联想到在微信群中,曾有朋友也收到来自注册局的域名whois信息变更邮件,其“www.sl”域名在不知情的情况下,也被更改了信息,还好他及时发现并且阻止了,而whois信息中我们又看到了熟悉的“frank”,并且该域名whois信息均为虚假的,也许只是一次“测试”:

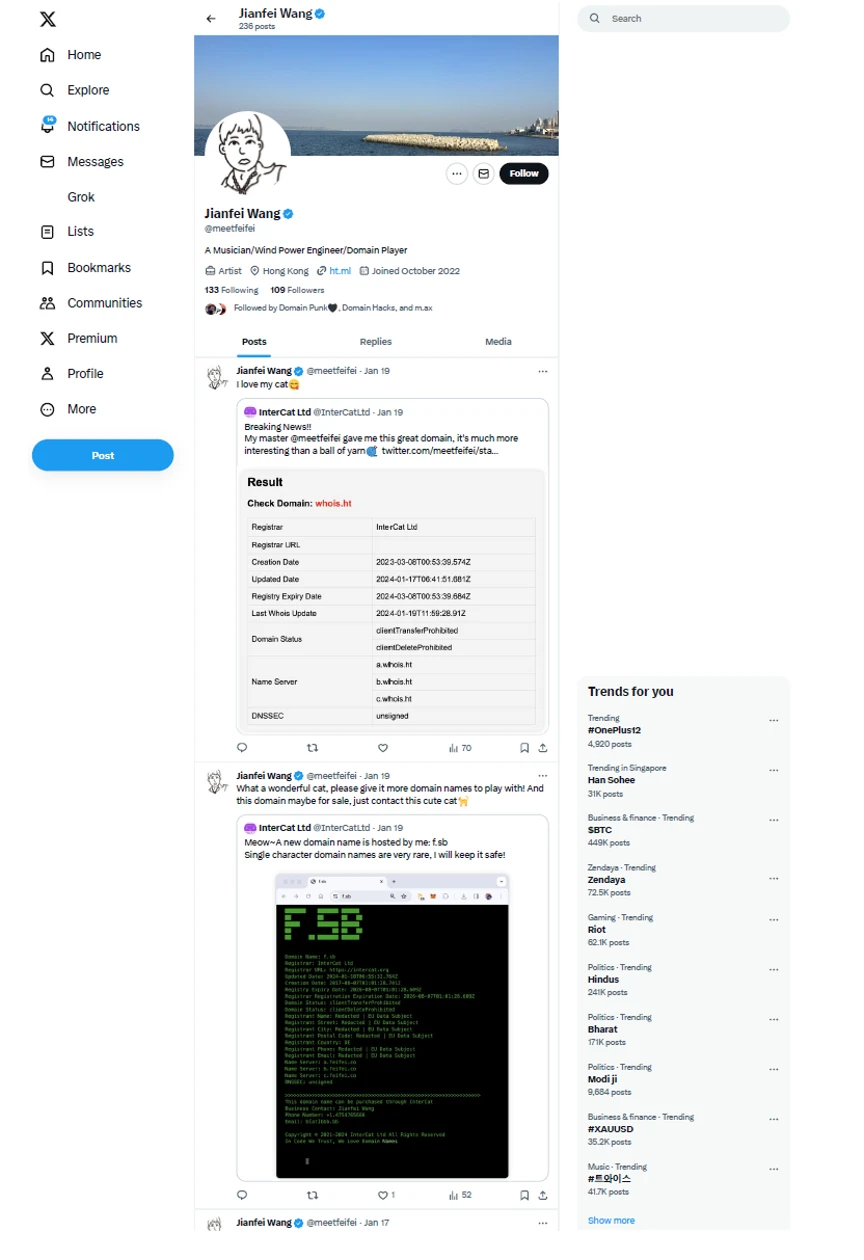

而接下来,我们继续挖掘信息的过程中,还发现“InterCat Ltd”(@InterCatLtd)和“JianFei Wang”(@meetfeifei)甚至还在推特中高调且大胆的展示过他“偷”来的域名(目前这2个账号中已经清空了有关的内容,但我们保留了证据),其中更可笑的是“InterCat Ltd”曾今发过这样一条推文:

殊不知,自己就是那只偷东西的“老鼠”。

事已至此,但事情尚未完结,整个事件其实我们打算下个月再曝光出来的,但看到Max的域名也被JianFei Wang动了,并且提前曝光了一些,我们猜想JianFei Wang看到后会清空自己的推文,并且会矢口否认此事,所以我们也决定现在就把事情完整的曝光出来,维护一个安全、干净的域名环境。

同时,我们也会与此事件的受害者沟通交流,此事件造成的域名估值较大,网络不是法外之地,这行为已经触犯了法律,要知道即便是人在国外也能报警,只要他们想。

最后,JianFei Wang还在推特上声称“这个事情与自己无关,是黑客朋友干的”,而所有的证据都指向他,还能狡辩?

最后最后,大家保护好自己的域名吧。